Security Standards & Guidelines

Den Ausgangspunkt jeder sicheren Anwendungen bilden geeignete Sicherheitsanforderungen. In vielen Fällen sind diese jedoch entweder unvollständig oder ungeeignet und werden daher innerhalb der Entwicklung häufig schlichtweg ignoriert. Ohne geeignete Sicherheitsanforderungen bleibt das angestrebte Sicherheitsniveau in den späteren Entwicklungsphasen dagegen den jeweiligen Entwicklern oder Architekten überlassen.

Application Security Standards

Die Spezifikation von (Projekt-)übergreifender Sicherheitsanforderungen ist zudem auch deshalb wichtig, um damit die Einhaltung geltender interner oder auch externer Vorgaben (z.B. ISO27001, OWASP, PCI DSS, DSVGO, BDSG, BSI) sicherzustellen.

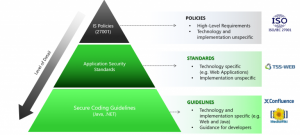

Grade größeren Unternehmen empfehlen wir die Implementierung übergreifender Standards für Applikationssicherheit bzw. Web Security im Unternehmen. Wir bieten hierzu mit TSS-WEB, eine entsprechende Vorlage kostenfrei an, die mittlerweile in vielen Unternehmen Verwendung findet. Aus diesem Standard lassen sich dann Guidelines für einzelne Technologie-Stacks (Java, .NET) und Frameworks ableiten.

Dieser Lösungsansatz ist in der folgenden Abbildung veranschaulicht:

Neben solchen technischen Anforderungen, ist natürlich auch die Spezifikation fachlicher Sicherheitsanforderungen wichtig. Hierzu existieren verschiedene erprobte Verfahren, wie Evil User Stories oder Abuse Cases, die sich auch sehr gut im Rahmen einer agilen Softwareentwicklung einsetzen lassen.

Secure Coding Guidelines

Benötigen Sie aussagekräftige Security Guidelines für Ihre Entwicklung? Dann fangen wir nicht „auf der grünen Wiese“ an, sondern bauen hier auf unserem vorhandenen Content auf, den wir über die vergangenen Jahre entwickelt haben und laufend aktualisieren. Das ist für Sie nicht nur günstiger, sondern liefert Ihnen auch Guidelines in sehr hoher Qualität.

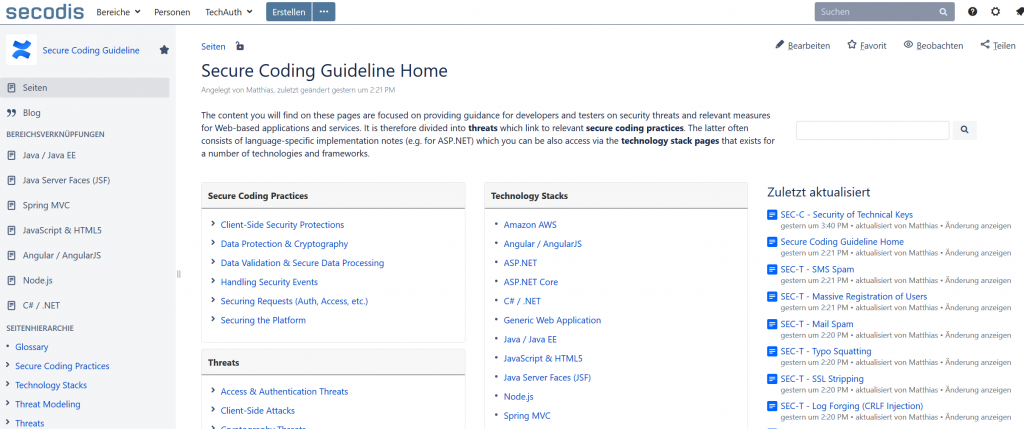

Da viele unserer Kunden ihre Security Guidelines gerne direkt in Atlassian Confluence anlegen möchten, bieten wir hierzu gleich die Möglichkeit unseren Content als Export für Confluence zu beziehen und diesen nach eigenen Bedürfnissen individuell anzupassen. Auch eine Einbindung in SharePoint ist mittels SharePoint Connector übrigens kein Problem.

Der folgende Screenshot zeigt die aktuelle Landingpage unserer Guidelines, die sich natürlich beliebig individualisieren lässt:

Unsere Guidelines umfassen die folgenden Inhalte:

- Bedrohungskatalog: Enthält generische Bedrohungen (aktuell > 60) speziell für Web-basierte Anwendungen und Services mit Verweisen auf OWASP Top Ten, OWASP Guidelines, CAPEC und CWE.

- Secure Coding Guidelines: Enthält aus den Bedrohungen abgeleitete Best Practices (aktuell > 48) mit Verweisen auf Seiten der OWASP sowie konkreten Implementierungshinweisen (inkl. zahlreicher Codebeispielen) für:

- Java EE

- Java-EE-Frameworks JSF, GWT und Spring MVC/Security

- JavaScript & HTML5

- Angular / AngularJS, React

- Node.js

- C#, ASP.NET und ASP.NET Core

- Threat Modeling Template: Ermöglich die Durchführung einfacher Bedrohungsanalysen innerhalb von Confluence auf Basis unseres Bedrohungskatalogs und eines anpassbaren Fragenkatalogs.

- Web Security Policies: Auf Wunsch erhält der Kunde zusätzlich den Content unseres Web Security Standards TSS-WEB (https://tss-web.secodis.com), der für die Erstellung eigner Vorgaben und Standards verwendet werden kann.

- Verfügbar aktuell nur in English

Gerne passen wir die Guidelines auch an Ihre Bedürfnisse an:

- Berücksichtigung von weiteren Sprachen, Frameworks oder sonstiger Technologien des Kunden

- Einbau von Sicherheitsvorgaben des Kunden (z.B. Verwendung bestimmter Security Gateways)

- Einbau zusätztlicher Code- und Konfigurationsbeispielen (soweit dies möglich ist)/ li>

- Durchführung von Qualifikationsmaßnahmen (z.B. Trainings) auf Basis der erstellten Richtlinien und Guidelines

- Auch eine laufende Aktualisierung der kundenspezfischen Guidelines ist durch uns möglich